SSH (Secure Shell) технологиясы коопсуз туташуу аркылуу компьютериңизди алыстан башкарууга мүмкүнчүлүк берет. SSH бардык өткөрүлүп берилген файлдарды, анын ичинде сырсөздөрдү шифрлейт, ошондой эле тармактык протоколду такыр эле өткөрүп берет. Курал туура иштеши үчүн, аны орнотуп эле эмес, конфигурациялаш керек. Бул макаланын алкагында сервердин жайгашкан Ubuntu операциялык тутумунун акыркы нускасын мисал кылып, негизги конфигурациянын өнүмү жөнүндө сөз кылмакчыбыз.

Ubuntu ичинде SSH конфигурациясы

Эгерде сиз серверде жана кардарлардын компьютерлеринде орнотууну аягына чейин бүтүрө элек болсоңуз, анда алгач аны жасашыңыз керек, анткени бүт процедура өтө эле жөнөкөй жана көп убакытты талап кылбайт. Бул тема боюнча кеңири маалымат алуу үчүн, төмөнкү шилтемеден башка макаланы караңыз. Ошондой эле, анда конфигурация файлын түзөтүү жана SSH иштешин текшерүү тартиби көрсөтүлгөн, ошондуктан биз бүгүн дагы бир нече маселелерге токтолобуз.

Толук маалымат: Ubuntu'го SSH-серверди орнотуу

RSA Key Pair түзүүдө

Жаңы орнотулган SSHде серверден кардарга жана тескерисинче туташуу үчүн көрсөтүлгөн ачкычтар жок. Бардык ушул параметрлерди протоколдун бардык компоненттерин кошкондон кийин дароо колго коюу керек. Негизги жуп RSA алгоритминин жардамы менен иштейт (Rivest, Shamir жана Adleman иштеп чыгуучулардын аттары үчүн кыска). Ушул крипто тутумдун жардамы менен атайын ачкычтар атайын алгоритмдерди колдонуп шифрленген. Ачкычты ачуу үчүн, сиз консолго тиешелүү буйруктарды киргизип, пайда болгон көрсөтмөлөрдү аткарыңыз.

- Менен иштөөгө барыңыз "Терминал" ар кандай ыңгайлуу ыкма, мисалы, аны меню же ачкыч айкалышы аркылуу ачуу Ctrl + Alt + T.

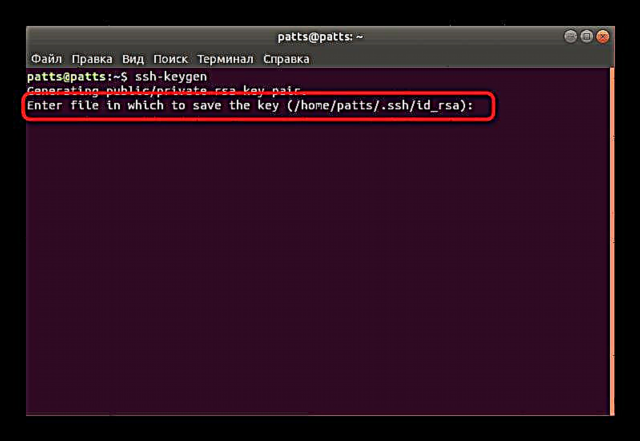

- Командасын киргизиңиз

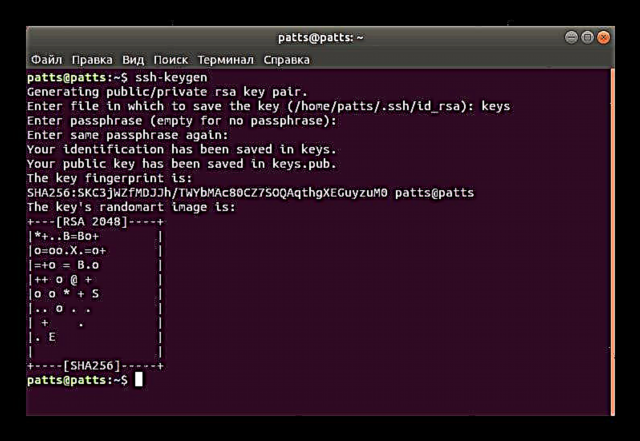

SSH-Keygenанан баскычты басыңыз кирүү. - Сизден ачкычтар сакталган жерде файл түзүү сунушталат. Эгер сиз аларды демейки жерде калтыргыңыз келсе, чыкылдатып коюңуз кирүү.

- Ачкыч ачкыч купуя сөз айкашы менен корголушу мүмкүн. Эгер сиз ушул параметрди колдонууну кааласаңыз, пайда болгон сапка сырсөз жазыңыз. Киргизилген белгилер көрүнбөйт. Жаңы сапта сиз аны кайталашыңыз керек болот.

- Андан кийин, ачкыч сакталгандыгы жөнүндө эскертмени көрө аласыз жана сиз анын кокустук графикалык сүрөтү менен таанышсаңыз болот.

Азыр компьютерлердин ортосунда андан ары байланышуу үчүн колдонула турган жашыруун жана ачык ачкычтардын жуптары бар. Ийгиликке жетишүү үчүн SSH аныктыгын текшерүү үчүн ачкычты серверге коюу керек.

Ачкычты серверге көчүрүңүз

Баскычтарды көчүрүүнүн үч ыкмасы бар. Алардын ар бири ар кандай кырдаалдарда эң оптималдуу болот, мисалы, методдордун бири иштебей калган же белгилүү бир колдонуучуга ылайыктуу эмес. Эң жөнөкөй жана натыйжалуураактан баштап, үч вариантты карап чыгууну сунуштайбыз.

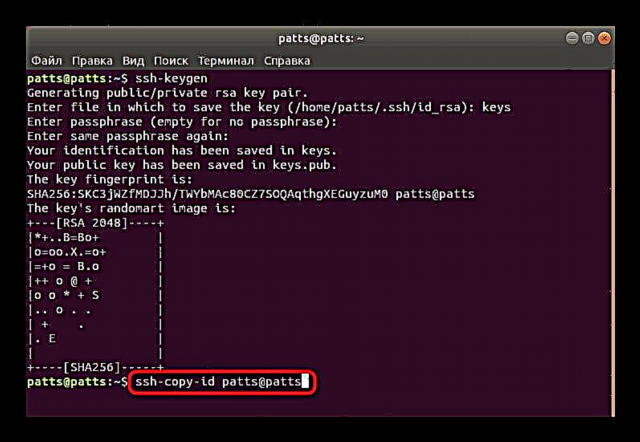

1-variant: ssh-copy-id буйругу

КомандаSSH-көчүрмөсү-IDАл иштөө тутумуна киргизилген, андыктан аны иштетүү үчүн кошумча компоненттерди орнотуунун кажети жок. Баскычты көчүрүү үчүн жөнөкөй синтаксисти ээрчиңиз. The "Терминал" кириши керекssh-copy-id колдонуучу аты @ remote_hostкайда колдонуучу аты @ remote_host алыскы компьютердин аты.

Биринчи жолу туташканда, сиз билдирүү текстин аласыз:

'203.0.113.1 (203.0.113.1)' хостунун аныктыгын аныктоо мүмкүн эмес.

ECDSA манжа изи fd: fd: d4: f9: 77: fe: 73: 84: e1: 55: 00: ad: d6: 6d: 22: fe.

Чын эле туташууну уланта бересизби (ооба / жок)? ооба

Опцияны көрсөтүү керек ооба байланышты улантууга. Андан кийин, программа ачкычты файл түрүндө издейтid_rsa.pubмурда жаратылган. Эгер ийгиликтүү болсо, анда төмөнкү натыйжа көрсөтүлөт:

/ usr / bin / ssh-copy-id: INFO: жаңы ачкыч (-тар) менен кирип, орнотулган нерселердин бардыгын чыпкалоо аракетинде.

/ usr / bin / ssh-copy-id: INFO: 1 ачкыч (дар) орнотула берет - эгерде сизге жаңы баскычтарды орнотуу сунушталса

[email protected] сырсөзү:

Утилита кире алышы үчүн, алыскы хосттон сырсөздү көрсөтүңүз. Курал маалыматтарды ачык ачкыч файлынан көчүрөт ~ / .ssh / id_rsa.pub, андан кийин экранда билдирүү пайда болот:

Эми "ssh '[email protected]'" менен машинага кирип көрүңүз.Кошулган ачкыч (тардын) саны: 1

жана сиз каалаган ачкыч (-тар) кошулгандыгын текшериңиз.

Мындай тексттин көрүнүшү, ачкыч алыскы компьютерге ийгиликтүү жүктөлүп берилгендигин билдирет, эми туташууда көйгөйлөр болбойт.

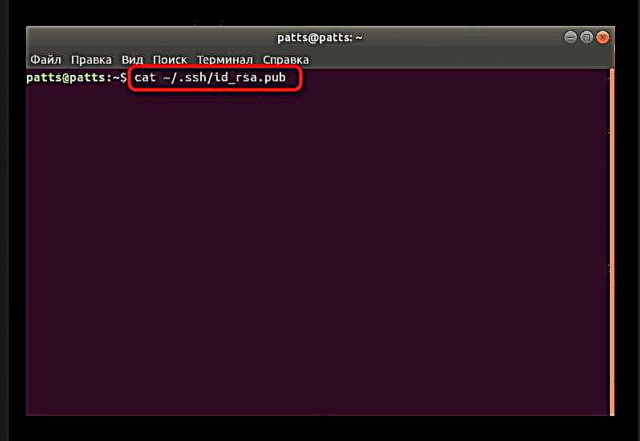

Вариант 2: Ачкычты SSH аркылуу көчүрүңүз

Эгерде сиз жогоруда аталган кызматты колдоно албасаңыз, бирок алыскы SSH серверине кирүү үчүн сырсөзүңүз болсо, колдонуучу ачкычты кол менен жүктөп бере аласыз, ошондо туташуу учурунда андан ары туруктуу аныктыгын камсыздай аласыз. Бул буйрук үчүн колдонулат мышыкфайлдан алынган маалыматтарды окуй турган, андан кийин алар серверге жөнөтүлөт. Сиз консолго сап киргизишиңиз керек

cat ~ / .ssh / id_rsa.pub | ssh колдонуучу аты @ remote_host "mkdir -p ~ / .ssh && тийүү ~ / .ssh / ыйгарым укуктуу_keys && chmod -R go = ~ / .ssh && cat >> ~ / .ssh / ыйгарым укуктуу_keys".

Билдирүү чыкканда

'203.0.113.1 (203.0.113.1)' хостунун аныктыгын аныктоо мүмкүн эмес.

ECDSA манжа изи fd: fd: d4: f9: 77: fe: 73: 84: e1: 55: 00: ad: d6: 6d: 22: fe.

Чын эле туташууну уланта бересизби (ооба / жок)? ооба

туташууну улантып, серверге кирүү үчүн сырсөздү киргизиңиз. Андан кийин, ачык ачкыч автоматтык түрдө тарам файлынын аягына көчүрүлөт. authorized_keys.

3-вариант: Ачкычты кол менен көчүрүү

Эгерде SSH сервери аркылуу алыскы компьютерге мүмкүнчүлүк жок болсо, жогоруда көрсөтүлгөн кадамдардын бардыгы кол менен жасалат. Бул үчүн, алгач буйрук аркылуу сервердеги компьютердеги ачкыч маалыматты табыңызcat ~ / .ssh / id_rsa.pub.

Экранда төмөнкү сап пайда болот:ssh-rsa + символдарды орнотуу баскычы == demo @ test. Андан кийин, алыскы түзмөктө иштөөгө өтүңүз, ал аркылуу жаңы каталог түзүңүзmkdir -p ~ / .ssh. Ал кошумча түрдө файл түзөтauthorized_keys. Андан кийин, мурун үйрөнгөн ачкычты кыстарыңызecho + коомдук ачкыч сабы >> ~ / .ssh / ыйгарым укуктуу_keys. Андан кийин, сырсөздү колдонбостон, сервер менен аныктыкты текшерүүгө аракет кылсаңыз болот.

Түзүлгөн ачкычты колдонуу менен серверде аныктыкты текшерүү

Мурунку бөлүмдө, алыскы компьютердин ачкычын серверге көчүрүүнүн үч ыкмасы жөнүндө билдиңиз. Мындай аракеттер паролду колдонбостон туташууга мүмкүндүк берет. Бул процедура буйрук сабы аркылуу кирүү жолу менен жүргүзүлөтshh ssh колдонуучу аты @ remote_hostкайда колдонуучу аты @ remote_host - керектүү компьютердин колдонуучу аты жана хосту. Биринчи жолу туташканда, сизге бейтааныш байланыш жөнүндө эскертилет жана тандоону уланта берсеңиз болот ооба.

Эгер ачкыч жупун түзүүдө купуя сөз айкашы көрсөтүлбөсө, туташуу автоматтык түрдө жүргүзүлөт. Болбосо, SSH менен иштөөнү улантуу үчүн, алгач аны киргизишиңиз керек.

Сырсөздү текшерүүнү өчүрүү

Сырсөздү колдонбостон серверге кирүү мүмкүн болгондо, ачкычты көчүрүүнүн ийгиликтүү конфигурациясы каралат. Бирок, ушундай жол менен аныктыгын текшерүү мүмкүнчүлүгү кол салгандарга сырсөздү басуу куралдарын колдонуп, коопсуз туташууну бузат. SSH конфигурация файлына сырсөздү киргизүүнү толугу менен өчүрүп, андай учурлардан коргонууга болот. Бул талап кылат:

- The "Терминал" конфигурация файлын редактор аркылуу буйрукту колдонуп ачыңыз

sudo gedit / etc / ssh / sshd_config. - Сапты табыңыз "PasswordAuthentication" белгисин алып салыңыз # башында параметрди бузушат.

- Маанисин төмөнкүгө өзгөртүңүз жок жана учурдагы конфигурацияны сактаңыз.

- Редакторду жаап, серверди өчүрүп күйгүзүңүз

sudo systemctl ssh өчүрүп күйгүзүңүз.

Сырсөздү текшерүү иштен чыгарылат жана RSA алгоритми менен атайын түзүлгөн ачкычтарды колдонуп гана серверге кирүүгө болот.

Стандарттык брандмауэрди конфигурациялаңыз

Ubuntuдо, демейки брандмауэр - Аткарылбаган Firewall (UFW). Тандалган кызматтарга байланышууга уруксат берет. Бул куралда ар бир тиркеме өзүнүн профилин түзөт жана UFW аларды башкарат, туташууга уруксат берет же өчүрөт. Тизмеге кошуу менен SSH профилин орнотуу төмөнкүлөр:

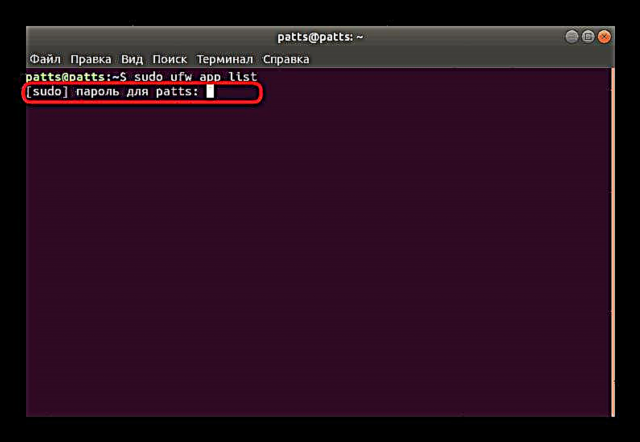

- Буйрук аркылуу брандмауэр профилдеринин тизмесин ачыңыз

sudo ufw колдонмо тизмеси. - Маалыматты көрсөтүү үчүн каттоо эсебиңиздин сырсөзүн киргизиңиз.

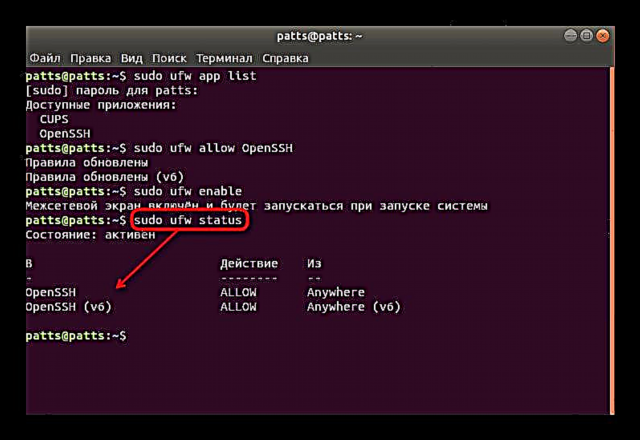

- Сиз колдо болгон тиркемелердин тизмесин көрөсүз, алардын арасында OpenSSH болушу керек.

- Эми SSH аркылуу байланышууга уруксат бериш керек. Бул үчүн, уруксат берилген профилдердин тизмесине кошуңуз

sudo ufw OpenSSH уруксат берет. - Эрежелерди жаңыртып, брандмауэрди күйгүзүңүз,

sudo ufw иштетүү. - Туташуулардын болушуна кепилдик берүү үчүн, көрсөтмө бериш керек

sudo ufw абалы, андан кийин тармактын абалын көрө аласыз.

Бул Ubuntu'догу SSH конфигурация көрсөтмөлөрүбүздү аягына чыгарат. Конфигурация файлынын жана башка параметрлердин андан аркы жөндөөлөрү ар бир колдонуучу анын сурамдары боюнча жүргүзүлөт. Протоколдун расмий документтеринде SSHдин бардык компоненттеринин иш-аракеттери менен таанышууга болот.